Webová stránka společnosti FinFisher.

Autorem článku je Sohail Abid, člen Digital Rights Foundation (Nadace pro digitální práva). Původní verze tohoto článku byla publikována právě na stránkách Digital Rights Foundation.

Během srpna 2014 se neznámý počítačový expert naboural do serverů společnosti FinFisher — společnosti, která je neblaze proslulá vývojem sledovacího softwaru. Útočník se zmocnil všech dat, která na serveru mohl najít, a zveřejnil je uložením na torrentovou síť. Archiv o velikosti 40 Gb obsahuje celý portál zákaznické podpory společnosti FinFisher včetně korespondence mezi zaměstnanci a zákazníky. Nachází se v něm také všechen software, který firma prodává, stejně jako doprovodná dokumentace a další materiály. Již v roce 2013 předložili bezpečnostní experti důkazy o tom, že se dva servery zřízené společností FinFisher nacházejí také v Pákistánu.

Čím se zabývá FinFisher?

Společnost FinFisher je součástí korporace Gamma International nacházející se ve Spojeném království, její specializací je pronájem sledovacího a monitorovacího softwaru vládním strukturám. Primární software, FinSpy, je používán ke vzdálenému přístupu a ovládání počítačů nebo mobilních telefonů, které patří sledovaným osobám. Společnost nabízí několik metod k instalaci FinSpy, počínaje jednoduchou metodou využívající zařízení USB. Škodlivý software (malware) je v tomto případě připojen k běžným souborům, takže počítač může být infikován jejich pouhým stáhnutím. Sada nástrojů FinFisher je navržena tak, aby dávala lidem, kteří si tento software koupí, přístup k e-mailům, historii surfování po internetu a k jakýmkoli dalším aktivitám, které “cíle“ provádějí — jako „cíle“ (targets) se ve firemním žargonu označují lidé, kteří jsou špehováni.

Ukázka licenční stránky společnosti FinFisher.

Je Pákistán zákazníkem společnosti FinFisher?

Podle všeho se zdá, že ano. Výzkumná skupina Citizen Lab z Torontské univerzity vydala v roce 2013 zprávu, ve které identifikovala dva servery společnosti FinFisher („command and control servers“) na síti Pákistánské telekomunikační společnosti (PTCL), předního poskytovatele internetu v zemi. Současný únik dat nám ale nabízí plnější a průkaznější pohled. Informace uniklé z portálu zákaznické podpory totiž ukazují, že někdo z Pákistánu pořídil licenci třech programů společnosti FinFisher na dobu tří let. Systémy, které skupina Citizen Lab identifikovala, byly nejspíše počítače, na kterých běžel server společnosti FinSpy a které využívaly internetové připojení od PTCL. Máme důvod věřit, že společnost PTCL nebyla do špehování přímo zapojena. Pokud ne PTCL, pak kdo? Mohl by to být v principu kdokoli, ale společnost FinFisher prodává tento svůj software pouze vládám a tajným službám — byla to tedy s největší pravděpodobností jedna z mnoha tajných služeb, které fungují v rámci pákistánské vlády.

V datech portálu zákaznické podpory společnosti FinFisher jsme objevili požadavek na technickou podporu, který byl zaslán osobou (označovanou jako „zákazník 32“) z Pákistánu, která si stěžovala, že její problémy nebyly řešeny přes Skype. Předpokládáme, že Skype byl primárním způsobem, kterým společnost FinFisher poskytovala svým zákazníkům technickou podporu.

Záznam z technické podpory společnosti FinFisher.

Co bylo zakoupeno?

Tuto stopu jsme dále sledovali a zkoumali jsme podrobněji historii nákupů „zákazníka 32“ a jeho korespondenci se zaměstnanci společnosti FinFisher. Zjistili jsme, že si tento zákazník zakoupil ne jen jednu, ale hned tři licence od výrobce špionážního softwaru. Primární software, FinSpy, je používán ke sledování lidí, kteří „mění svou polohu, používají kódované a anonymní komunikační kanály a zdržují se v cizích zemích“. Poté, co je FinSpy nainstalován na počítač nebo mobilní telefon, je na tento přístroj — podle firemního prospektu — „možné vzdáleně přistupovat a kontrolovat ho, jakmile se připojí na internet nebo na jinou síť“.

Kromě FinSpy si „zákazník 32“ zakoupil také software nazvaný FinIntrusionKit, který umožňuje nabourat se do hotelových, letištních a dalších wifi sítí a zachycovat „blízké WLAN přístroje, ukládat historii provozu i hesla“, získávat „uživatelská jména a hesla (dokonce i pro komunikaci zabezpečenou protokolem TLS/SSL),“ a „zachycovat data zabezpečená protokolem SSL v rámci přístupu k webovým emailovým klientům, video portálům, online bankovnictví a dalším“. Třetí softwarový produkt je vytvořen za účelem infikování USB zařízení — kdokoli, kdo tato zařízení používá, se ihned stává cílem sledování.

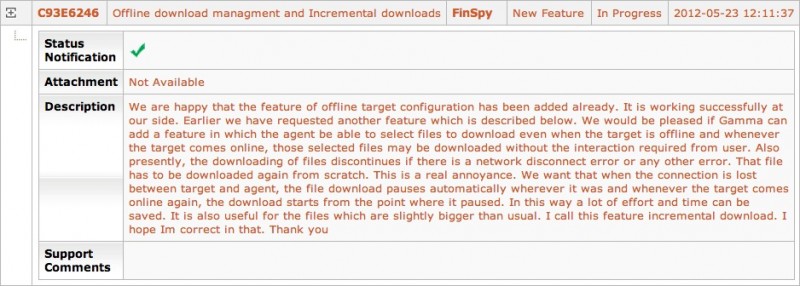

Záznam žádosti o podporu nové funkce (automatické stahování dat).

Jakým způsobem používá Pákistán špehovací software?

Z požadavků na zákaznickou podporu, které zadal „zákazník 32“, jsme se také dozvěděli, že ať už si software společnosti FinFisher zakoupil v Pákistánu kdokoli, používal ho například k infikování neškodných dokumentů sady MS Office, zvláště souborů programu PowerPoint. Inkriminované soubory byly poté odeslány lidem, kteří měli být špehováni. Když nic netušící adresáti otevřeli infikované soubory, jejich počítače se okamžitě staly terčem špehování a všechny detaily o emailech, chatech a další aktivitě se posílaly zpět „zákazníkovi 32“.

„Zákazník 32“ využíval tento software také ke krádežím souborů z počítačů „cílů“. Všechny soubory cílových osob byly již k dispozici, „zákazník 32“ nicméně usiloval o jejich lepší přístupnost, jak je zjevné z dalšího požadavku na podporu, ve kterém píše: „[…] agent by měl mít možnost vybrat soubory ke stáhnutí a tyto soubory by měly být stahovány kdykoli je cíl online, bez nutnosti jakékoli interakce ze strany uživatele.”

Ačkoli tedy již víme, že software společnosti FinFisher je v současné době v Pákistánu nasazen, zbývá mnoho nezodpovězených otázek. Jako občané demokratického státu máme právo vědět, kdo v Pákistánu používá sledovací software, kolik veřejných prostředků bylo utraceno za příslušné licence a kterými zákony a regulacemi se řídí nasazení těchto softwarových nástrojů.

Sohail Abid je výzkumníkem v oblasti bezpečnosti, sledování a cenzury pro nadaci Digital Rights Foundation. Před vstupem do této nadace byl šéfem pro informační technologii v pákistánském startupu Jumpshare zabývajícím se sdílením souborů.